Für WordPress gibt es verschiedene Plugins, über die sich ein Blog mit dem Yubikey absichern lässt. Eine Möglichkeit ist, die Authentifizierung via Yubikey OTP, die Yubico Server und dieses WordPress Plugin abzuwickeln. Der Vorteil: Yubikey OTPs funktionieren auf jedem Rechner, der eine USB-Schnittstelle hat, weil der Yubikey in diesem Fall nur eine Tastatur simuliert. Nach Nachteil bei dieser Methode: Man verlässt sich auf fremde Server (Die Yubico Authentifizierungsserver), über die man keine Kontrolle hat.

Neben der Yubico OTP-Methode beherrscht mein Yubikey Neo auch die Authentifizierung über das FIDO U2F Verfahren. Auch hierbei werden Einmalpasswörter generiert – allerdings ohne die Hilfe fremder Server. Ein Nachteil hierbei: Damit U2F funktionieren kann, muss der Webbrowser dies unterstützen. Google Chrome / Chromium beherrscht U2F seit Version 40. Firefox kommt noch ohne native U2F Unterstützung. Über ein Browser-Addon kann man das aber nachrüsten. Im Folgenden erkläre ich die Einrichtung der Authentifizierung über U2F. Ich gehe davon aus, dass der Browser U2F bereits beherrscht.

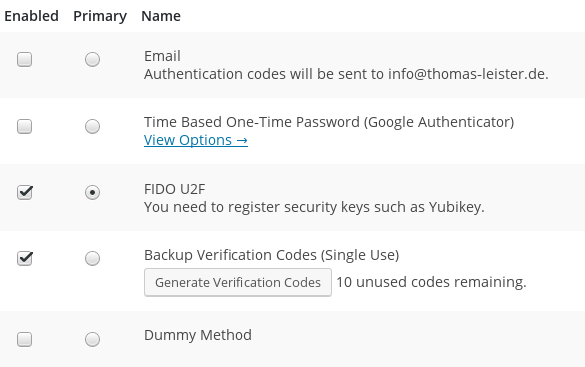

Für WordPress gibt es das „Two Factor“ Plugin, welches mehrere Zwei-Faktoren-Anmeldemechanismen unterstützt: Die Anmeldung über einen via E-Mail zugeschickten Einmalcode, über die Google / Yubico Authenticator App (time-based OTP, TOTP) oder über das U2F-Verfahren mit einem FIDO U2F-kompatiblen USB Key wie dem Yubikey.

Nach der Installation des Plugins kann in den Benutzereinstellungen zu jedem einzelnen WordPress-Account eingestellt werden, welche Authentifizierungsmethoden für den jeweiligen Benutzer zur Verfügung stehen sollen. Ich empfehle, U2F zusammen mit fixen Einmalcodes als Backup zu verwenden. Die Einmalcodes kann man nutzen, wenn der Key verloren gegangen ist oder aus einem anderen Grund nicht genutzt werden kann. Man sollte sie sich ausdrucken und z.B. im Geldbeutel aufbewahren. Durch einen Klick auf „Generate Verification Codes“ werden neues Codes generiert und die alten unbrauchbar gemacht.

Nun aber zur Anmeldung via U2F Key: Weiter unten unter „Security Keys“ kann ein neuer Yubikey registriert werden. Klickt auf „Add new“, vergebt einen Namen und registriert den Key, indem ihr in mit dem Rechner verbindet und die Taste auf dem Key drückt. Damit ist der Yubikey mit WordPress verbunden.

Unter „Application passwords“ habt ihr noch die Möglichkeit, Passwörter für Anwendungen zu generieren, die auf WordPress zugreifen, aber keine 2-factor Authentifizierung unterstützen, wie z.B. die Android App für WordPress. Diese Anwendungen können sich dann nur mit dem zugeteilten Passwort zu WordPress verbinden.

Wenn ihr mit den Einstellungen fertig seid, klickt ganz unten auf „Profil aktualisieren“. Im aktuellen Release des Two Factor Plugins tritt noch ein Fehler beim Speichern auf. Es wird eine Fehlermeldung „Two Factor Authentication not activated, you must specify authcode to ensure it is properly set up. Please re-scan the QR code and enter the code provided by your application.“ ausgegeben, obwohl man die TOTP-Methode (=> scan des QR Codes) gar nicht aktiviert hat. Die Meldung kann man einfach ignorieren. Ich werde den Fehler an die zuständigen Entwickler reporten.

Das war’s auch schon! Beim nächsten Login werdet ihr neben eurem Passwort auch nach dem Yubikey gefragt. Solltet ihr den Yubikey einmal nicht zur Hand haben, könnt ihr auch einen der vorher gesicherten Codes benutzen.

Übrigens: Das Entwicklerteam des Two-Factor Plugins für WordPress hat vor, die Zwei-Faktor Authentifizierung im Februar 2016 direkt in WordPress zu integrieren, sodass kein Plugin mehr nötig ist. Indem ihr Bugs auf GitHub meldet, könnt ihr den Entwicklungs- und Integrationsprozess vorantreiben :)

Für WordPress gibt es verschiedene Plugins, über die sich ein Blog mit dem Yubikey absichern lässt. Eine Möglichkeit ist, die Authentifizierung via Yubikey OTP, die Yubico Server und

Für WordPress gibt es verschiedene Plugins, über die sich ein Blog mit dem Yubikey absichern lässt. Eine Möglichkeit ist, die Authentifizierung via Yubikey OTP, die Yubico Server und

Funktioniert das auch mit dem YubiKey Standard oder dem Yubico FIDO U2F Security Key

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Der Yubikey Standard kann kein U2F – mit dem funktioniert es nicht. Auch der Yubikey Nano (alte Version) kann kein U2F. Alle anderen Yubikeys können das. Hier kannst du die Versionen vergleichen: https://www.yubico.com/products/yubikey-hardware/ (Auf „U2F“ achten)

LG Thomas

Also könnte man den YubiKey Edge nehmen.

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Genau, der würde funktionieren. Ist auch vergleichsweise günstig zu haben.

Gut, danke für deine Hilfe.

Hast du dir den YubiKey Neo Manager mal angesehen? Denkst du der läuft mit dem YubiKey Edge?

https://legacy.thomas-leister.de/ueber-mich-und-blog/

https://developers.yubico.com/yubikey-neo-manager/ „Tool for managing your YubiKey NEO configuration.“ Also nein. Funktioniert anscheinend nur mit dem Neo.

Welcher Yubikey würdest du empfehlen?

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Ich kann dir nur den Neo empfehlen, weil das der einzige ist, den ich selbst benutze ;) Alle anderen sind aber sicherlich genauso gut brauchbar. Es kommt darauf an wie viel man ausgeben will bzw welche Funktionen man braucht. Oft tut es schon die günstigste Variante nur mit U2F Und Yubico OTP

Mir wird der YubiKey Neo in den Einstellungen angezeigt

Ich kann das Plugin so oft installieren wie ich will und den YubiKey Neo so oft ein und ausstecken wie ich will. Es funktioniert einfach nicht. Benutze WP 4.4. Hast du ne Lösung? Ich bin drauf und dran den YubiKey Neo zurückzusenden

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Probiere mal diese Demo von Yubico aus: https://demo.yubico.com/u2f (mit Chrome / Chromium Browser). Wenn die Demo nicht geht, ist es gut möglich, dass der Key defekt ist. Andernfalls unterstützt dein Browser kein U2F oder es fehlen udev Regeln im System. (Siehe hier: https://www.yubico.com/products/yubikey-hardware/fido-u2f-security-key/#toggle-id-9 … unter „How can i setup my Linux instance…“

LG Thomas

Hab ich und die Demo funktioniert. Hatte aber vorher schon das Plugin installiert und mir wurde die Option für den YubiKey Neo nicht angezeigt

Funktioniert immer noch nicht.

Ich glaube es liegt am Plugin und nicht an mir