Leider beherrscht Firefox im Gegensatz zu Google Chrome den FIDO U2F Authentifizierungsmechanismus noch nicht nativ. Wenn man sich mit seinem Yubikey via U2F bei Google, GitHub, Dropbox oder einem anderen unterstützten Dienst anmelden will, musste man bisher auf Chrome / Chromium ausweichen.

Heute morgen bin ich bei meinen Nachforschungen auf ein Firefox Plugin (»Github) gestoßen, das verspricht, U2F Unterstützung nachzurüsten. Tatsächlich wurde mein Yubikey damit auf der Yubico U2F Demo Seite problemlos erkannt – auch wenn mir noch die Warnung zur fehlenden Kompatibilität mit Firefox angezeigt wurde. Die Warnung bleibt bestehen, solange die Website erkennt, dass ich mit Firefox unterwegs bin. Schließlich unterstützt Firefox ja offiziell noch kein U2F.

Auch auf GitHub konnte ich meinen Account mit dem Yubikey problemlos absichern. Dort wurden mir keine Fehlermeldungen oder Warnungen ausgegeben. Wie ihr den Yubikey mit GitHub verbindet, könnt ihr in der GitHub Hilfe nachlesen.

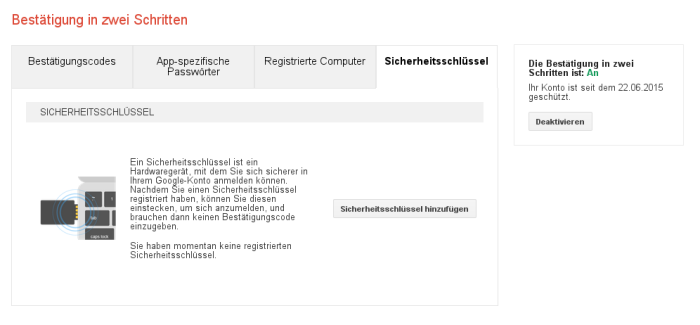

Anders sieht die Lage wieder bei Google aus. Google nutzt die Yubikeys zwar selbst Firmen-intern zur Absicherung der Mitarbeiter-Accounts – aber eben nur mit Google Chrome und nicht mit Firefox. Da Google in den Account-Einstellungen ebenfalls prüft, ob der Benutzer Firefox verwendet, wird das „Sicherheitsschlüssel“-Feature für Firefox User gar nicht erst angeboten.

Das Problem mit dem falschen sog. „User Agent“ kann man beheben, indem man sich als Chrome-User ausgibt, ohne einer zu sein. Möglich wird das über diverse Browser-Addons, die den User Agent String manipulieren. Ich habe mir das Firefox-Addon „User Agent Overrider“ installiert und in den User Agent Strings (=> Einstellungen) die Chrome-Version für mein Profil von 34.0.1847.137 auf die aktuellere Version 47.0.2526.80 gesetzt (Google benötigt mindestens Version 40 für das U2F Feature). Die U2F Demo von Yubico konnte ich so austricksen und die Warnungen zu Firefox wurden mir nicht mehr angezeigt.

Zu früh gefreut: Im weiteren Verlauf der Schlüsselregistrierung wird ein Fehler ausgegeben und der Key nicht erkannt.

Auch in den Google-Konteneinstellungen stand die „Sicherheitsschlüssel“ Funktion nun zur Verfügung, aber bei der Registrierung des Keys an sich (Button drücken, um zu registrieren) wurde mir die Fehlermeldung „Die Erweiterung wurde nicht installiert“ angezeigt. Mit der Fehlermeldung ist wenig anzufangen, deshalb habe ich an dieser Stelle aufgegeben. Möglicherweise nutzt Google für die Key-Registrierung eine API-Funktion, die nur Chrome bereitstellt, und die vom Firefox U2F Addon nicht zur Verfügung gestellt wird.

GitHub lässt sich aber jetzt schon wunderbar mit dem Yubikey in Kombination mit dem U2F Addon für Firefox absichern. Wer mit dem Key auch seinen Google-Account absichern will, muss sich noch gedulden oder auf Chrome ausweichen.

Download U2F Addon für Firefox: https://addons.mozilla.org/en-US/firefox/addon/u2f-support-add-on/

Leider beherrscht Firefox im Gegensatz zu Google Chrome den

Leider beherrscht Firefox im Gegensatz zu Google Chrome den

Hallo Thomas,

kennst du den Nitrokey? Der arbeitet ähnlich zu dem Yubikey, kann aber auch mehr.

Ein weiterer Vorteil ist, dass die aus DE kommen.

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Hi, nein den kenne ich noch nicht. Hört sich aber sehr interessant an. Hab schon nach einem Produkt aus Deutschland gesucht. Ich werde mir den mal ansehen. Danke für deinen Tipp!

LG Thomas

https://blog.kiefer-networks.de

Danke Thomas, konnte es direkt einrichten.