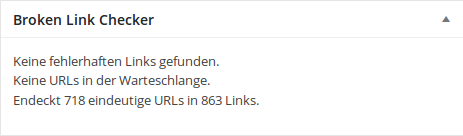

Durch meine Umstellung auf ein anderes URL-Format wurden einige interne Verlinkungen in meinem Blog beschädigt. (Das hätte ich mal lieber bleiben lassen sollen!). Jedenfalls kam es in den letzten Stunden wohl in vielen Fällen zu einem „Seite nicht gefunden“-Fehler. Um die defekten Verlinkungen in Beiträgen ausfindig zu machen, habe ich mir heute das WordPress-Plugin „Broken Link Checker“ installiert. Ein Plugin, das ist sehr empfehlen kann! Alle Beiträge / Seiten / … werden auf Links gescannt. Die Links werden in eine Datenbank eingetragen und einzeln auf Gültigkeit überprüft. Defekte Links können in einer Übersicht angezeigt und direkt verbessert oder entfernt werden. Das ganze funktioniert so gut, dass man in kürzester Zeit seinen Blog aufräumen bzw. fixen kann.

WordPress: Defekte Links in Beiträgen finden

WordPress Blog beschleunigen mit Cachify

Obwohl ich das WordPress Plugin „Cachify“ schon seit langem auf meinem Blog einsetze, habe ich mich bisher noch nicht besonders damit beschäftigt. Bis vor einer halben Stunde war das Plugin auf die „Datenbank“-Caching-Methode gestellt. Zusätzlich war die HTML-Komprimierung aktiv. Jetzt läuft Cachify mit Memcached und bringt eine beachtenswerte Performancesteigerung mit sich (verarbeitete Seitenaufrufe pro Sekunde):

- Ohne Cachify: 19 trans/sec

- Datenbank: 38 trans/sec

- Festplatte: 13 trans/sec (?)

- Memcached: 177 trans/sec

Etwas merkwürdig hat sich der Festplatten-Cache verhalten. Damit war der Blog sogar langsamer als ohne Cache. Da für mich ohnehin memcached als klarer Sieger feststand und eine Festplatte niemals gegen den RAM ankommt, wollte ich auch nicht lange nach der Ursache forschen. Die Memcached-Methode steht nur für Nginx-Webserver bereit. Der Grund ist u.A. hier erklärt: Cachify Caching-Methoden

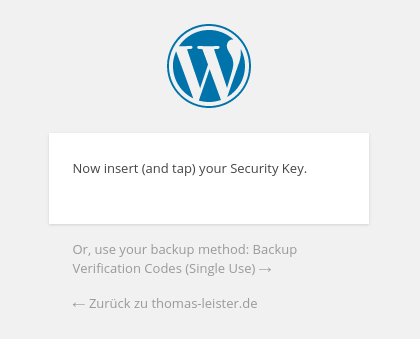

WordPress mit FIDO U2F / Yubikey absichern

Für WordPress gibt es verschiedene Plugins, über die sich ein Blog mit dem Yubikey absichern lässt. Eine Möglichkeit ist, die Authentifizierung via Yubikey OTP, die Yubico Server und dieses WordPress Plugin abzuwickeln. Der Vorteil: Yubikey OTPs funktionieren auf jedem Rechner, der eine USB-Schnittstelle hat, weil der Yubikey in diesem Fall nur eine Tastatur simuliert. Nach Nachteil bei dieser Methode: Man verlässt sich auf fremde Server (Die Yubico Authentifizierungsserver), über die man keine Kontrolle hat.

Neben der Yubico OTP-Methode beherrscht mein Yubikey Neo auch die Authentifizierung über das FIDO U2F Verfahren. Auch hierbei werden Einmalpasswörter generiert – allerdings ohne die Hilfe fremder Server. Ein Nachteil hierbei: Damit U2F funktionieren kann, muss der Webbrowser dies unterstützen. Google Chrome / Chromium beherrscht U2F seit Version 40. Firefox kommt noch ohne native U2F Unterstützung. Über ein Browser-Addon kann man das aber nachrüsten. Im Folgenden erkläre ich die Einrichtung der Authentifizierung über U2F. Ich gehe davon aus, dass der Browser U2F bereits beherrscht.

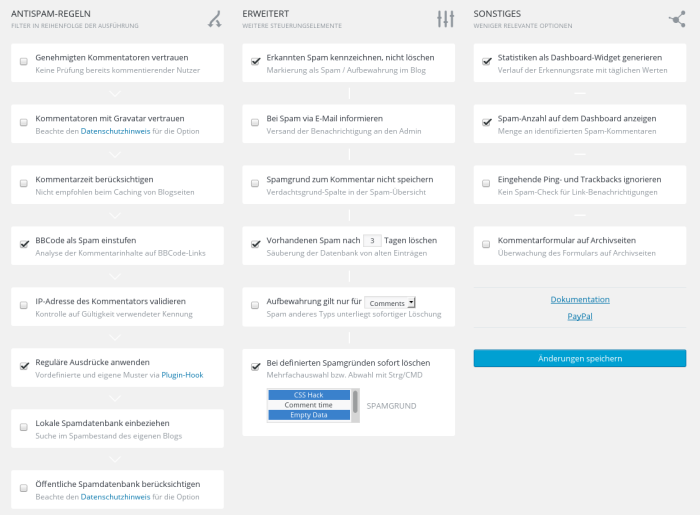

WordPress Plugin Empfehlung gegen Spam: Antispam Bee

Mein „Spamassassin für WordPress“, Antispam Bee, hat in den letzten Tagen die 10.000-er Marke erkannter Spamkommentare auf diesem Blog durchbrochen. Antispam Bee ist seit etwas mehr als 3 Jahren auf diesem Blog aktiv und filtert mir zuverlässig Spamkommentare weg, die Bots hier hinterlassen. Wegen der herausragenden Erkennungsrate, einer einfachen Konfiguration und der GPLv2 Lizensierung kann ich euch das Plugin nur wärmstens empfehlen!

WordPress: Datenschutz durch Gravatar Privacy Proxy

Standardmäßig sind in WordPress Gravatare aktiv. Ist ein Kommentar mit einer E-Mail Adresse verknüpft, die Gravatar.com bekannt ist, wird das passende Profilbild vom Server heruntergeladen und auf dem WordPress Blog dargestellt. Die ständige Kontaktaufnahme zu Gravatar-Servern bei jedem Laden einer Blogseite kann jedoch ein Datenschutzproblem sein. Für Gravatar ist nachvollziehbar, welcher Blogbesucher eine bestimmte Seite eines bestimmten Blogs aufgerufen hat – alleine dadurch, dass ein Benutzer eine Blog-Seite und damit die Gravatare lädt.

Um auch dieses Datenleck zu schließen, habe ich ein kleines WordPress-Plugin namens „Gravatar Privacy Proxy“ entwickelt, das die Avatar-Anfragen nicht direkt an Gravatar.com stellt, sondern zunächst über einen (eigenen) Proxy leitet. Wenn ihr Seiten auf diesem Blog aufruft, werdet ihr feststellen, dass keine Anfragen an gravatar.com gestellt werden, sondern stattdessen an gravatar.trashserver.net – meinen Gravatar-Proxy. Dieser tut nichts anderes, als die Anfragen entgegenzunehmen und an den echten Gravatar-Server weiterzugeben. Für den Gravatar-Server sieht es so aus, als sei mein Proxy der Blogbesucher. Der tatsächliche Besucher bleibt hinter dem Proxy anonym.

Mein WordPress Plugin schreibt alle Avatar-Adressen so um, dass sie über den Proxy geleitet werden. Damit das Plugin funktioniert, braucht ihr einen externen HTTP Reverse Proxy Server. Mit Nginx lässt sich so ein Server sehr einfach einrichten (siehe README).

Mein Gravatar Privacy Proxy Plugin biete ich kostenlos unter der freien MIT Lizenz an. Wie ihr das Plugin installiert und einrichtet, könnt ihr in der README Datei nachlesen.

WordPress: Datenschutz-Plugins für deinen Kommentarbereich

Im Sommer diesen Jahres habe ich begonnen, mir Gedanken um den WordPress-eigenen Kommentarbereich zu machen im Bezug auf den Datenschutz. Standardmäßig wird beispielsweise die IP-Adresse des Kommentierenden in der WordPress-Datenbank gespeichert. So kann bei Rechtsverletzungen zurückverfolgt werden, wer genau der Autor ist. Bei gut moderierten Blogs ist das aber nicht unbedingt notwendig. Zum einen hat man die Option, Kommentare erst nach einer Durchsicht freizuschalten … oder man kontrolliert jeden Kommentar zeitnah, nachdem er geschrieben wurde und nimmt ihn ggf. heraus.

WordPress Kommentar IP-Adressen anonymisieren

Gerade hatte ich mein WordPress-Plugin zur Anonymisierung von IP-Adressen zu WordPress-Kommentaren fertiggestellt, da ist mir aufgefallen, dass es entgegen meines bisherigen Kenntnisstands doch schon ein solches Plugin gibt:

WordPress Upload Limits und max. PHP Ausführungszeit erhöhen

In WordPress ist das Upload Limit für Dateien je nach Konfiguration in der php.ini ggf zu niedrig eingestellt, sodass größere Dateien nicht hochgeladen werden können. In der Standardkonfiguration dürfen hochzuladende Dateien bis zu 2 MB groß sein, POST Requests bis zu 8 MB. Das ist für größere Bilddateien oder gepackte .zip-Archive oft zu wenig. Über ein paar zusätzliche Zeile in der .htaccess Datei des WordPress Roots (oder in einer extra .htaccess Datein innerhalb von /wp-admin/ kann das Limit aber nach oben gesetzt werden. Dazu wird in die .htaccess Datei folgender Inhalt geschrieben:

Für WordPress gibt es verschiedene Plugins, über die sich ein Blog mit dem Yubikey absichern lässt. Eine Möglichkeit ist, die Authentifizierung via Yubikey OTP, die Yubico Server und

Für WordPress gibt es verschiedene Plugins, über die sich ein Blog mit dem Yubikey absichern lässt. Eine Möglichkeit ist, die Authentifizierung via Yubikey OTP, die Yubico Server und