Dieser Blogpost zeigt euch, wie ihr euer SSL härtet und gleichzeitig Kompatibilität zu älterer Software wahrt: Hardening Your Web Server’s SSL Ciphers

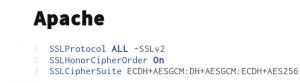

Auf diese Cipherkette setze ich schon ein paar Wochen. Anleitungen zum Einrichten mit Apache und Nginx sind mit dabei.

Auf https://bettercrypto.org/ ist momentan die Beta Version des Papers ‚Applied Crypto Hardening‘ verfuegbar, ich moechte das ausdruecklich gegenueber einzelnen Blogposts empfehlen! Die Cipherstrings und fertigen Configurations sind von erfahrenen Sysadmins und Crypto-Experten verfasst und auditiert worden. Das Ziel sind Crypto-Einstellungen, die eine ausgewogene Mischung von Kompabilitaet und Sicherheit bieten.

Falls du Fragen dazu hast, kannst du dich auch an mich wenden, mit ein paar Teilen kenne ich mich aus. Ansonsten: Mailingliste und Jabber-Chat

@sebix:

Danke sowas hab ich schon lange gesucht.

Leider hat der dort verwendete String den Pferdefuß das der IE8 unter XP nicht unterstützt wird weil 3DES aus der Cipherliste gestrichen wird.

Ich hab jetzt !3DES entfernt und DES-CBC3-SHA ganz hinten eingefügt. Jetzt geht auch der IE8 unter XP wenn auch ohne Forward Secrecy. Würde ich SSL3 zulassen würden sogar noch der IE6 unterstützt werden aber ich habe mit dagegen entschieden.

https://legacy.thomas-leister.de

Man könnte es auch so sehen:

Leuten, die mit XP und IE6 unterwegs sind, ist die Sicherheit eh egal ;)

LG Thomas

Es gibt auch seit 8. April keine Sicherheitsupdates fuer Windows XP / IE 8. Es ist auch weithin bekannt, dass 3DES nicht besonders schwer zu knacken ist.

@Thomas Leister: Aber es befasst sich auch nicht jeder damit, sein eigenes privates System mit aktuellen Crypto-Libs zu versorgen. Die Pflicht liegt eigentlich beim Vendor, also meistens Microsoft. Aber werden diejenigen Druck auf MS ausueben koennen? Eher nicht. Da sehe ich uns Sysadmins/Betreuer/whatever mehr in der Pflicht.