Google, Amazon, Twitter, Onlineshops… sie alle bieten eine verschlüsselte Verbindung zu ihren Servern an, wenn es um sensible Daten geht, die über das Internet ausgetauscht werden sollen. Mit OpenSSL und dem SSL Modul könnt ihr eurem eigenen Apache Webserver die Verschlüsselung beibringen.

(Folgt bitte meinem aktualisierten Beitrag für Ubuntu 14.04: https://legacy.thomas-leister.de/apache2-webserver-ssl-verschluesselte-verbindungen-ermoeglichen/)

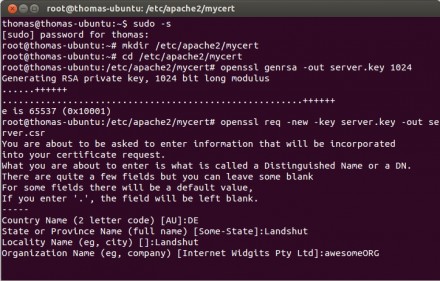

Wie (fast) immer benötigen wir das Terminal ;) Öffnet es und wechselt über den Befehl

sudo -s

in die Root Konsole.

Zu Erstellen eines eigenen Zertifikats brauchen wir das Paket „OpenSSL“, das unter Ubuntu bereits vorinstalliert ist.

Zuerst erstellen wir ein Verzeichnis für unser Zertifikat:

mkdir /etc/apache2/mycert

Danach wechseln wir direkt in das neue Verzeichnis, damit die nächsten Befehle nicht so lang werden ;)

cd /etc/apache2/mycert

Im ersten Schritt der Zertifikatserzeugung erstellen wir den Private Key, den wir einfach „server“ nennen…

openssl genrsa -out server.key 1024

… und generieren daraus eine CSR Datei (Zertifizierungsanforderung). Diese enthält verschiedene Attribute, die das Zertifikat später enthalten soll.:

openssl req -new -key server.key -out server.csr

Nach Eingabe des Befehls werdet ihr nach Name, Mailadresse, Wohnort, etc gefragt. Wichtig ist in unserem Fall eigentlich nur „CommonName“: hier gebt ihr die Adresse des Servers an. Bei einem lokalen Testserver kann man hier „localhost“ benutzen; wenn der Server unter einer Domain im Internet erreichbar ist, muss man hier aber den Domainnamen (z.B. meinedomain.de) angeben. Ansonsten könnt ihr die Felder einfach mit ENTER überspringen und leer lassen. Das „Challenge Password“ solltet ihr nicht setzen und ebenfalls mit ENTER überspringen.

Aus der CSR Datei können wir im dritten Schritt mit dem folgenden Befehl das endgültige Zertifikat erstellen. Die Zahl hinter „-days“ gibt die Gültigkeitsdauer des Zertifikats in Tagen an; in diesem Fall ist das Zertifikat 10 Jahre lang gültig.

openssl x509 -req -days 3650 -in server.csr -signkey server.key -out server.crt

Das fertige Zertifikat liegt jetzt unter /etc/apache2/mycert/server.crt. Damit der Webserver mit SSL umgehen kann, muss noch das Apache2 SSL Modul aktiviert werden:

a2enmod ssl

In der Virtual Hosts Datei muss noch sichergestellt werden, dass Apache2 auch auf Port 443 (SSL) horcht. Öffnet die Virtual Hosts Datei …

gedit /etc/apache2/ports.conf

… und überprüft, ob bei euch dieser Eintrag vorhanden ist:

<IfModule mod_ssl.c> Listen 443 </IfModule>

Dieser Eintrag kann bei euch auch etwas anders aussehen; wichtig ist, dass vor „Listen 443“ kein Hashzeichen (#) steht. Alles, was nach einem solchen Hashzeichen steht, ist ein Kommentar und wird vom Apache Webserver nicht beachtet.

Zuletzt muss noch die httpd.conf Datei geändert werden:

gedit /etc/apache2/httpd.conf

Die Datei ist wahrscheinlich leer. Fügt einfach folgendes hinzu und speichert die Datei:

<VirtualHost *:443> DocumentRoot /var/www ServerName localhost SSLEngine on SSLCertificateKeyFile /etc/apache2/mycert/server.key SSLCertificateFile /etc/apache2/mycert/server.crt </VirtualHost>

So, jetzt muss der Server noch mit

service apache2 restart

neu gestartet werden, damit die Änderungen übernommen werden.

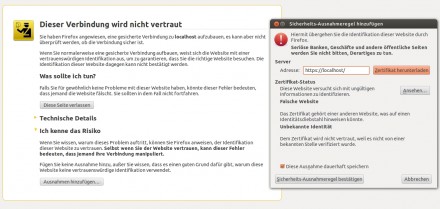

Euer Server sollte jetzt auch über https://localhost erreichbar sein. Beim ersten Aufruf warnt euch euer Browser vor dem Zertifikat, weil es ein selbst erstelltes ist und bietet euch die Möglichkeit, für dieses Zertifikat eine Ausnahme hinzuzufügen. Das solltet ihr natürlich tun ;)

Firefox Warnt vor der Verbindung mit dem Server, weil wir uns das Zertifikat selbst ausgestellt haben. Macht aber nichts, die Verschlüsselung funktioniert trotzdem ;)

Hallo, in meinem apache 2 befindet sich keine Datei /etc/apache2/httpd.conf, nur eine /etc/apache2/apache2.conf. Muss ich dort die Angaben zum Virtual Host eintragen?

https://legacy.thomas-leister.de

Versuche, die fehlende Datei von Hand zu erstellen, dann kannst du die Einstellungen dort hineinschreiben.

LG Thomas

http://www.leander-tolksdorf.de

Ich bekomme beim Aufrufen der Seite mit https:// in Firefox folgende Fehlermeldung:

ssl_error_rx_record_too_long

Wie kann ich den Fehler beheben?

https://legacy.thomas-leister.de

Hi,

das dürfte deinen Fehler beheben: http://www.knaupes.net/firefox-fehlermeldung-ssl_error_rx_record_too_long-12263/

LG Thomas

funzt leider nicht bei mir, ich nutze Debian 7

für „libapache2-mod-fastcgi“ muss man die non free repo adden

dann kommt ein fehler bei:

# service apache2 restart[....] Restarting web server: apache2(98)Address already in use: make_sock: could not bind to address [::]:443

. ok

liegt wohl daran das man port 443 einmal in der ports.conf hat und nochmal in der httpd.conf (auf jeden fall ist der fehler weg wenn ich es aus der ports.conf raus nehme.

leider gehts dann mit SSL immernoch nicht: chrome sagt „Fehlercode: ERR_SSL_PROTOCOL_ERROR“ firefox „(Fehlercode: ssl_error_rx_record_too_long)“

hab kaum ahnung von Linux, aber habs genau nach dem tutorial gemacht und es funzt einfach nicht… schon 2 mal komplett neu installiert und immer das gleiche problem :(

ich probiere es weiter…

mfg

https://legacy.thomas-leister.de

Hi,

vielleicht hilft dir dieser Beitrag weiter: http://www.knaupes.net/firefox-fehlermeldung-ssl_error_rx_record_too_long-12263/

LG Thomas

danke! das hat super funktioniert! beide daumen hoch!

http://netzware.net/

Sehr hilfreich und hat funktioniert, Dankeschön!

Leider kann ich meinen Server (CentOS 6.5, virtuelle Maschine im Uni-Netz) nur vom Server selbst oder im Uni-Netz erreichen. Bekomme es einfach nicht hin den Zugriff auch von extern zu realisieren. Hat jemand eine Idee?

Beste Grüße

https://legacy.thomas-leister.de

Kann es sein, dass im Uni-Netz gefiltert wird? Sodass dein Server von außen nicht erreichbar ist?

LG Thomas

Genau kann ich das nicht sagen, aber zumindest Port 80 und 8080 (Tomcat) sind von außen erreichbar. Ich schaue mir nochmal die Einträge in der vhosts.conf und der httpd.conf an. Vielleicht hab ich mich irgendwo vertippt. Melde mich nochmal ;-)

Also ich hab nun schon mehrere Möglichkeiten versucht ein Zertifikat zu erstellen etc.

Mein Problem ist entweder das „ssl_error_rx_record_too_long“ oder das es mir nicht möglich eine Ausnahme für den Server bei firefox hinzuzufügen (wobei mir letzteres wichtiger ist, denn für erstes gibt es hier ja schon einen link zu). Er sagt mir das es ein Selbstsigniertes Zertifikat ist, lässt mich dafür aber keine Ausnahme erstellen.

Hat dafür jemand eine idee? :)

https://legacy.thomas-leister.de

Hi,

dein Root Zertifikat hast du aber schon in FF installiert? Dann brauchst du nämlich auch keine Ausnahme machen ;)

Einfach die Root–Zertifikatsdatein mit Firefox öffnen, dann wirst du gefragt ob du importieren willst. Oder du importierst über die FF Einstellungen in der Zertifikatsverwaltung.

LG Thomas

Na das nenne ich mal eine fluxe Antwort. Gibs zu, du hast nur auf meine Frage gewartet? ;) Daran habe ich noch garnicht gedacht. Ich bin von einem anderen Sachverhalt ausgegangen.

Ich habe mir das ja eigentlich so gedacht, dass wenn man auf die Website geht das Zertifikat dann als Vertraut anerkennen muss um darauf zugriff zu haben. Das es möglich ist habe ich ja schon des öffteren gesehen. Aus diesem Grund ist auch meine Frage entstanden.

Nach welchen Kriterien muss ich den suchen um meine Idee zu realisieren? Weist du das zufällig?

https://legacy.thomas-leister.de

Ja, ich sitze den ganzen Tag vor meinem Mailclient und warte ;)

Wenn ein Rootzertifikat fehlt bzw keins installiert ist, fragt der Browser ob der Website trotzdem getraut werden soll. Das schreckt jedoch viele Nutzer ab – ganz zurecht, denn normalerweise (bei kommerziellen SSL CAs) ist das ein Zeichen für Unsicherheit.

Wenn wir Firefox jetzt aber durch Import unseres Rootzertifikats beibringen, dass es unsere CA gibt, wird er nicht mehr meckern und das selbst erstellte Zertifikat annehmen.

Eine Warnung bzw die Frage nach Vertrauen ist eigentlich nichts gutes… warum willst du das denn haben? ;)

Biete deinen Benutzern am besten auf einer unverschlüsselten Seite das Zertifikat zur Installation an (einfach Datei verlinken). Nachdem sie sich das installiert haben können sie dann ohne Warnung auf die verschlüsselte Version wechseln.

LG Thomas

Na ok, jeder hat so seine Hobbys :P

Das eine solche Warnung nicht unbedingt etwas gutes ist, ist mir klar. Es ist von mir auch explizit so gewollt.

Der Server wird von mir selbst für mich und Freunde betrieben. Ich möchte Ihnen nicht zumuten ein Zertifkat herunterzuladen. Davon habe sie (und wollen sie) nichts wissen. Sie wollen es wenn einfach Nutzen. Somit soll ein einfacher Dialog erscheinen, wo man den Zertifikat trauen kann und fertig. Diese Einstellung kann man ja permanent speichern und muss sich nie wieder gedanken darum machen, erst wenn die Meldung erneut erscheint.

Wenn ich dich aber richtig verstanden habe ist das nur möglich, wenn ich kein Root-Zertifikat besitze. Stimmt das? Weil wenn dem so ist, dann geht es nicht anders, als so wie du es gerade erklärt hast.

https://legacy.thomas-leister.de

Du willst also eine Warnung … dann musst du dich um die Verteilung und die Installation des Rootzertifikats auf den Clients nicht kümmern. Eine entsprechende Warnung wird erscheinen – mit der Möglichkeit, eine dauerhafte Ausnahme zu machen. So sollte es zumindest sein. Warum du keine Ausnahme einrichten kannst weiß ich nicht. Hast du es schon mal auf einem anderen Rechner probiert? Oder einem anderen Browser?

Was auch sein könnte: Du hast in der Webserverkonfiguration keinen Pfad zum Rootzertifikat angegeben. Das könnte auch dafür sorgen, dass man keine Ausnahme machen kann.

LG Thomas

Komisch, ich sehe auf einmal bei deinem Blog kein Antwort Link mehr. Nungut.

Also ich habe es gerade nochmal auf einem System getestet, auf dem ich noch nicht auf der Seite mit dem zertifikat war. Dort erhalte ich die Meldung „Unbekannte Identität“. Weiterhin ist es möglich eine Ausnahmeregel zu bestätigen. Dies mache ich nur für die aktuelle Sitzung. Ich speichere diese also nicht. Jeder weitere Zugriff auf genau die selbe URL funktioniert ohne Probleme. Wenn ich nun aber zum Beispiel nach http://www.meineurl.de/dokuwiki gehe erhalte ich die Meldung das der Verbindung nicht vertraut wird. Wenn ich aber auf Ausnahme hinzufügen klicke erhalte ich die Meldung „Gültiges Zertifikat“, wo vorher Unbekannte Identität stand. „Natürlich“ kann ich nun keine Ausnahme hinzufügen, aber es öffnet sich auch nicht das Dokuwiki. Unter Einstellungen->Erweitert->Zertifikate Anzeigen finde ich da auch nichts verdächtiges.

Bei permanentem speichern funktioniert das natürlich alles wie es soll. Trotzdem finde ich komisch, was da passiert, wenn man die Ausnahme nicht speichert.

Irgend eine idee bzw. hinweis woran das liegen könnte?

https://legacy.thomas-leister.de

Hab keine Idee mehr… tut mir Leid.

OK, kein ding ;) du hast mir trotzdem etwas weitergeholfen. Danke für deine Hilfe :)

http://www.cavefelem.de

Vielen, vielen Dank – schickes tut :)

Ich würde bei „openssl genrsa -out server.key 1024“ einen höheren Wert eintragen so ab 2048, ansonsten lachen sich unsere Frenden von der NSA nur schlapp

Super Anleitung, vielen Dank dafür. Bei mir hat es sofort geklappt, ich habe nur die Schlüssellänge auf 2048 erhöht.

Aber …. ich habe auf meinem Pi Apache2 mit dem Baikal-Server eingerichtet. Ohne SSL läuft alles wie es soll. Baikal liegt auf einer Subdomain des Pi: var/www/baikal.hauptdomain.de/baikal. Der Aufruf von Baikal erfolgt über baikal.hauptdomain.de/admin.

Nach der Anleitung hier wird SSL auf

DocumentRoot /var/www

…

eingerichtet.

Muss ich, um SSL für die Subdomain einzurichten, das Ganze im Baikal-Verzeichnis (var/www/baikal.hauptdomain.de) installieren? 443 auf der Fritzbox ist aktiv. Ich komme über https://baikal.hauptdomain.de/admin auch zur Sicherheitswarnung des Browsers, werde dann aber auf die Startseite der Fritzbox umgeleitet: „Die angegebene URL wurde nicht gefunden. Sie werden auf die Startseite der FRITZ!Box weitergeleitet.“

Versucht habe ich bisher:

DocumentRoot /var/www (laut Anleitung)

und

DocumentRoot /var/www/baikal.hauptdomain.de

Hat jemand einen Tipp?

Vielen Dank, Stefan

https://legacy.thomas-leister.de

Hi Stefan,

um SSL zu nutzen, musst du dir einen Apache VirtualHost einrichten, der auf /var/www/baikal.hauptdomain.de/baikal zeigt, nicht auf /var/www

LG Thomas

Danke für die Anleitung, funktioniert bei mir super (zumindest erstmal lokal), ich als Linux Einsteiger stelle mir jetzt die Fragen:

Ob es bei mehreren Verzeichnissen unter „..var/www, also zb „..var/www/web01“, „..var/www/web02“, usw genügt wenn ich in der „httpd.conf“ die Zeilen „DocumentRoot /var/www/web01 usw. hinzufüge ?

Und was, wenn ich meinen Domainnamen ändern bzw. um weitere ergänzen und/oder bei „openssl genrsa -out server.key 1024″ einen höheren Wert eintragen möchte?

T´schuldigung wenn ich mit solchen Anfängerfragen daherkomme, jedenfalls ein riesen Danke für diese tolle Anleitung!

lg, hubert

https://legacy.thomas-leister.de

Wenn du mehrere Verzeichnisse nutzen willst, musst du diese nicht für den Apache Webserver definieren. Du kannst die Unterverzeichnise direkt über https://domain.tld/web01/ etc ansteuern. ;)

Wichtig ist nur, dass für jede Domain bzw jeden VirtualHost ein root-Verzeichnis definiert ist, damit der Server weiß, in welches Verzeichnis bei einem Aufrufe von https://domain.tld springen soll.

Wenn du weitere Domainnamen nutzen willst, musst du für jeden Domainnamen einen VirtualHost erstellen. In diesem VirtualHost definierst du dann den dazugehörigen Domainnamen über „ServerName“, definierst ein rootverzeichnis über DocumentRoot und legst die Pfade zu den Zertifikaten fest. Was die SSL Zertifikate angeht, musst du neue Zertifikatspaare erstellen, die dann zu dem weiteren/neuen Domainnamen passen. Zertifikate sind ja immer nur für einen Domainnamen gültig. (Ja, man kann auch Zertifikate erstellen, die für mehrere Domainnamen gelten, aber das ist ein bisschen frickelig ;) )

Bei dem OpenSSL Befehl kannst du natürlich auch einen höheren Wert eintragen, das macht die Verschlüsselung sicherer. 2048 wäre z.B. ein guter Wert. Der Wert beschreibt die Länge des Schlüssels in Bits. Je länger, desto schwieriger zu knacken.

Fragen stellen darfst du hier gerne, auch wenn es „Anfängerfragen sind“ ;)

LG Thomas

Danke für die (auch sehr schnelle !) Antwort. Hab´ da scheinbar noch ne ganze Menge zu lernen bis ich das alles richtig verstehe und umsetzten kann. Unglaublich wie ich mich seit Dos 3.x Zeiten von Windoof verdummen hab´ lassen ;)

Aber schön wieder rein auf Kommandozeile zu „schrauben“. Werde jetzt mal versuchen das Zertifikat anzupassen bzw. neu zu erstellen.

Nochmal Danke für die Hilfe !

lg, hubert

Hallo Thomas,

würdest Du bitte die Inhalte dieses Artikels, der hier mal war zurückstellen?

Auf diesen Artikel gibt es den Verweis von einem anderen Artikel X (https://legacy.thomas-leister.de/internet/eigene-openssl-certificate-authority-ca-erstellen-und-zertifikate-signieren/)

Irgendwie komme ich nicht weiter.

In dem gelöschten Artikel wurde erklärt wie ich im Ordner mycert diese Dateien server.crt server.csr server.key anlege.

Nach dem ich den Artikel X durchgearbeitet habe entstehen im myssl-Ordner andere Dateien.

Und wie gehts weiter?

https://legacy.thomas-leister.de

Hi,

ich hab die alten Inhalte wiederhergestellt. :)

LG Thomas

Herzlichen Dank!

https://mc-craft4you.de

Hallo! Klasse Anleitung erstmal!

Allerdings habe ich ein kleines Problem, was auch schon andere Kommentatoren angesprochen haben: In Chrome kommt beim Öffnen der Seite ebenfalls die Fehlermeldung ERR_SSL_PROTOCOL_ERROR genau wie in Firefox ssl_error_rx_record_too_long.

Ich habe mir auch schon http://www.knaupes.net/firefox-fehlermeldung-ssl_error_rx_record_too_long-12263/ durchgelesen, jedoch wurde ich daraus nicht schlau, wo der „Eintrag in den VirtualHosts“ vorgenommen werden muss.

Ich habe die Anleitung https://legacy.thomas-leister.de/internet/eigene-openssl-certificate-authority-ca-erstellen-und-zertifikate-signieren/ befolgt, um mir einen privkey.pem und ein cert.pem zu erstellen, welche ich dann ins Verzeichnis /etc/apache2/ssl kopiert habe.

Die httpd.conf entsprechend angepasst, sieht nun so aus:

DocumentRoot /var/www

ServerName localhost

SSLEngine on

SSLCertificateKeyFile /etc/apache2/ssl/privkey.pem

SSLCertificateFile /etc/apache2/ssl/cert.pem

Was kann ich nun noch tun, damit das SSL-Zertifikat funktioniert?

https://legacy.thomas-leister.de

Hi,

hier hat jemand eine kleine Checklist geschrieben. Die Punkte könntest du mal durchgehen: http://stackoverflow.com/a/4762977

LG Thomas

https://mc-craft4you.de

Das war leider nicht die Lösung, jedoch habe ich herausgefunden, dass man mit dem Befehl „a2ensite ssl“ noch <> aktivieren muss. (Vielleicht fügst du das deiner Anleitung noch hinzu?)

Außerdem muss man die Datei „default-ssl“ im Verzeichnis „/etc/apache2/sites-available“ noch in „ssl“ umbenennen, damit nach einem Apache-Neustart die SSL-Authentifizierung funktioniert. :)

Danke und LG!

https://legacy.thomas-leister.de

Ah, du hattest also gar keinen SSL VirtualHost auf Port 443? Na, dann braucht man sich nicht zu wundern ;)

LG Thomas

Hallo,

mir gefällt das Tutorial von der Aufmachung sehr gut. Nachdem ich alle Schritte befolgt habe und versucht habe, die Seite über https aufzurufen bekomme ich leider die Fehlermeldung „Die Domain „www.exampel.com“ ist nicht über https verfügbar. Muss ich noch irgendwelche Schritte umsetzen, zB im Confixx Menü? Oder was könnte sonst schief gelaufen sein?

Ich benutze einen vserver mit Debian.

Danke, Jonas

https://legacy.thomas-leister.de

Hi Jonas,

hast du den Webserver komplett neu gestartet, sodass die Konfiguration übernommen wird?

Mit Confixx kenne ich mich nicht aus. Kann aber sein, dass dir genau diese Oberfläche deine Konfiguration zerschossen hat :-/

Ansonsten könntest du noch kontrollieren, ob der Server nicht nur auf Port 80, sondern auch auf 443 horcht. (in der Datei ports.conf meine ich war das.)

LG Thomas

Hi Thomas,

danke für die schnelle Antwort. Den webserver neu gestartet habe ich, der Inhalt der datei ports.conf ist:

# If you add NameVirtualHost *:443 here, you will also have to change

# the VirtualHost statement in /etc/apache2/sites-available/default-ssl

# to

# Server Name Indication for SSL named virtual hosts is currently not

# supported by MSIE on Windows XP.

Listen 443

Listen 443

Ist das korrekt? Aus den Kommentaren am Anfang der Datei werde ich noch nicht so recht schlau, muss ich hier in der ports.conf und dann in der vorgeschlagenen Datei noch ein „NameVirtualHost *:443“ hinzufügen?

Am confixx liegt es glaube ich nicht.

Lg, Jonas

https://legacy.thomas-leister.de

Hi,

nein, ein NameVirtualHosts musst du nicht hinzufügen.

Allerdings hast du zwei mal dieselbe Zeile in deiner ports.cong stehen ;)

Dort sollte jeweils 1x

Listen 80

und

Listen 443

stehen. Ist das SSL Modul für Apache aktiv? Das wird mit

a2enmod sslaktiviert.LG Thomas

Hallo,

danke für die tolle Anleitung.

Bin danach vorgegangen und habe soweit auch alles konfiguriert bekommen. Ich will ein privates Zertifikat nutzen um auf einem Banana Pi einen Apache2-Webserver zu nutzen. Damit will ich dann Baikal-Server nutzen.

Der Banana Pi hängt hinter einer Fritzbox. Die macht Probleme, wenn ich eine Portweiterleitung auf 80 bzw. 443 machen will. Daher habe ich anstelle Port 80 eine Umleitung auf Port 85 und von 443 auf 445 gemacht.

Über No-IP habe ich eine DynDns eingerichtet, so dass mein Server von außen erreichbar ist. Über http klappt auch alles super. Wenn ich aber über https den Baikal aufrufen will kommt der Fehler „Netzwerk-Zeitüberschreitung“ (Verbindung über Mobilfunkt-Tethering).

Rufe ich im Brower im lokalen Netzwerk über die IP des Banana-Pi mit https den Baikalserver auf – klappt es. Ich komme also nur von extern nicht auf den Baikal-Server.

Aufruf erfolgt immer mit …:85 oder ….:445

Wo könnte der Fehler liegen.

Anmerkung: Habe nur rudimentäre Linux-Kenntnisse und suche mir alles über Foren und solch tolle Beiträge zusammen. Also lieber etwas ausführlicher als zu knapp antworten ;-)

Wenn ich den Baikal-Server über meine

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Du kannst also im lokalen Netz den Apache Server unter 85 und 445 problemlos erreichen, aber von außen funktioniert nur 80 und kein 443?

Dann sehe ich als derzeit einzige Fehlerquelle deine FritzBox. Am besten kontrollierst du noch einmal die Portnummern und die Ziel-IP-Adresse für die Weiterleitung.

LG Thomas

Danke Thomas.

Ich war mir ziemlich sicher, alles in der Fritzbox richtig eingestellt zu haben.

Allerdings habe ich in der Tat übersehen, dass meine NAS über UPnP den Port 445 auch bereits eingestellt hatte. Habe jetzt eine andere Portnummer genommen – und es läuft. :-)

Hi,

ich hab mir auch Apache mit ssl (unter Linux)veingerichtet. Läuft auch ganz gut. Also halb.

Wenn ich z.B. https://192.x.x.x im Browser schreibe klappt alles gut, aber wenn ich z.B. https://meineDomain.de eingebe, kommt eine Aufforderung ein Benutzername und ein Passwort einzugeben. Und ich weis nicht, wie ich das weg bekomme. Wäre cool, wenn mir hier einer Helfen könnte. Bin nach ca 30 Stunden suchen echt am verzweifeln.

LG Marco.

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Hab dir via E-Mail geschrieben ;)

LG Thomas

Hatte auch den Fehler

ssl_error_rx_record_too_long. Hab dafür folgendes getan:Meine httpd.conf hat einen Namen a la „meine.domain.de.conf“ Damit das ganze bei mir läuft musste ich noch zusätzlich folgendes machen:

1. Verschieben von meine.domain.de.conf nach

/etc/apache2/sites-available2. Aktivieren der Seite mit

sudo a2ensite www.vogella.com3. Apache neustarten

sudo service apache2 restartEdit: Schritt 2 natürlich

sudo a2ensite meine.domain.deHallo Thomas,

Kompliment, super Seite!

Ich habe das Problem, dass mein apache als Reverse Proxy arbeiten soll und eingehende Anfragen an subdomains weiter geleitet werden sollen. Das heisst, Anfrage auf kunde1.example.com / kunde2.example.com usw…soll auf den zuständigen Backendserver 192.168.1.10 , 192.168.1.20 usw. weitergeleitet werden inklusive SSL. Ich kenne mich nicht sehr gut aus in dem Bereich, benötige dies jedoch für eine Diplomarbeit…. soviel ich weiss, kann SSL nur auf eine IP eine Verbindung hergestellt werden, ich müsste aber bei allen Weiterleitungen den Port 443 nutzen…

Irgend wie muss doch das gehen mit diesen wildcard certificates? weisst du wie ich den apache konfigurieren sollte?

LG Marcel

Danke!

http://www.repaircafe-eisenach.de

hier fehlt noch eine Konfiguration mit Froxlor oder ähnlichen Verwaltungstool, da diese auch die vhosts-Einstellungen verändern.

https://www.timetape.de

Hallo Thomas, danke für deinen Code. Dank Google lande ich immer bei dir und kann mir schnell die Befehle kopieren :-)

Hallo, ohne Root Rechte (Profihost Shared Hosting) kann ich SSL nicht einrichten, oder?

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Hallo, du musst Zugriff auf die Webserver-Konfiguration haben. Das ist idR. nur mit Root-Rechten möglich.

Bei mir kommt leider trotzdem NET::ERR_CERT_AUTHORITY_INVALID dieser fehler :/

Hallo, super Anleitung. Vielen Dank.

Ich habe allerdings das Problem, dass ich den privaten Schlüssel mit einem Passwort versehen habe. Kann ich das PW vielleciht mit einem hash irgendwie übergeben, sodass ich nicht bei jedem reload oder neustart vom apache danach gefragt werde?

Viele Grüße

Tino

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Hallo Tino,

aus dem Stegreif fällt mir dazu keine andere Lösung ein, als einen neuen Key und neue Zertifikate zu erzeugen und diese nicht mit einem Passwort zu sichern. Ein Passwortschutz macht hier auch nicht wirklich Sinn, schließlich sollte die Key-Datei ohnehin nur für Benutzer lesbar sein, die ihn dringend benötigen.

LG Thomas

Hallo Thomas,

vielen Dank für Deine schnelle Antwort.

Leider ist dies ein öffentliches Zertifikat, bei dem ich den Schlüssel nicht neu erstellen kann.

Gibt es denn keine Möglichkeit, das Passwort beim neustart irgendwie mitzugeben?

Viele Grüße

Tino

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Hi Tino,

das müsstest du selbst mal recherchieren. Mir ist dazu nichts bekannt.

LG

Hallo Thomas,

vielen Dank.

Viele Grüße

Tino

http://nonusgaming.de

Wenn man dann die verschlüsselte Seite aufrufen möchte: Wird da diese Vertrauensmeldung bei jedem angezeigt der das erste mal drauf geht oder ist das nur bei mir wenn ich als erster die Seite aufrufe?

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Die Warnung wird bei jedem einzelnen Nutze beim ersten Aufrufen angezeigt. Wäre es für alle User nru einmalig, wäre das ganze ja gar kein Problem … ;-)

LG Thomas