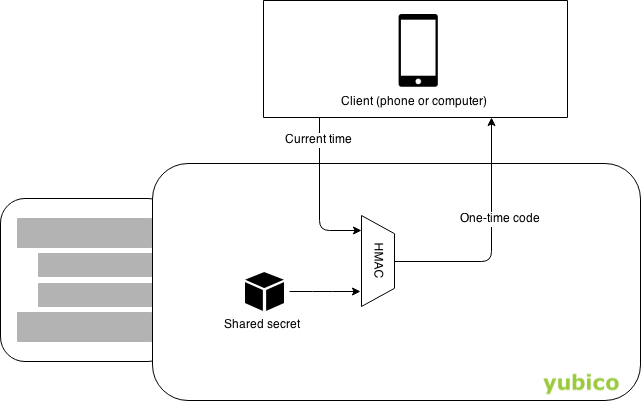

Die meisten Webdienste, die eine Zwei-Faktor-Authentifizierung anbieten, unterstützen das TOTP (Time-based one time password) -Verfahren. Dabei bleiben die Codes nur eine gewisse Zeit lang gültig und ändern sich ständig. Zugriff auf die Codes bekommt man bei den Yubikeys nur über eine dritte Software, die mit dem Yubikey kommuniziert. Das liegt daran, dass der Yubikey keine eigenständige Code-Berechnung ausführen kann, weil ihm für eine eigene Systemuhr die notwendige Energieversorgung fehlt. Die Berechnung des Codes geschieht immer im Yubikey selbst – die geheimen Schlüssel verlassen also niemals den Yubikey. Die Clientprogramme liefern dem Yubikey nur die Systemzeit, holen die fertig generierten Einmalcodes ab und zeigen sie an. „Yubikey Authenticator“ heißt der TOTP Client für den Yubikey, den es für Android, Linux, Windows und MacOS gibt.

TOTP unter Android

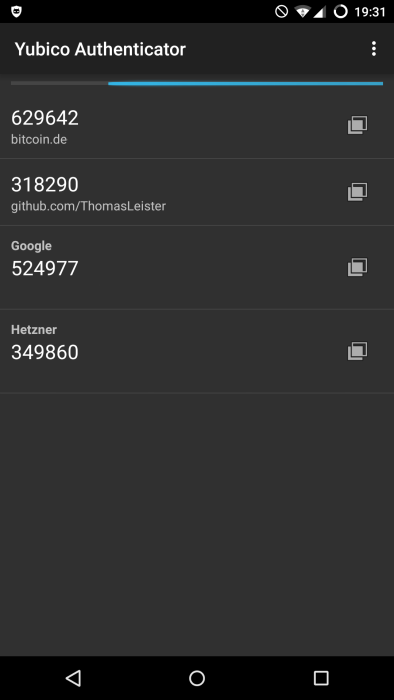

Der Yubico Authenticator für Android

Für Android gibt es die Yubico Authenticator App. Die App kommuniziert via NFC mit dem Yubikey, deshalb ist ein Smartphone mit aktiviertem NFC-Funk unerlässlich. Da auf dem Smartphone keine sensiblen Informationen wie z.B. der TOTP Key gespeichert werden, muss man sich bei Verlust keine Sorgen machen. Im Notfall kann man sich ein Smartphone ausleihen, die Yubico Authenticator App installieren und sich wie gewohnt TOTP-Codes generieren lassen. Alle dafür benötigten Informationen sind und bleiben auf dem Yubikey sicher abgespeichert.

TOTP unter Linux, Windows und MacOS

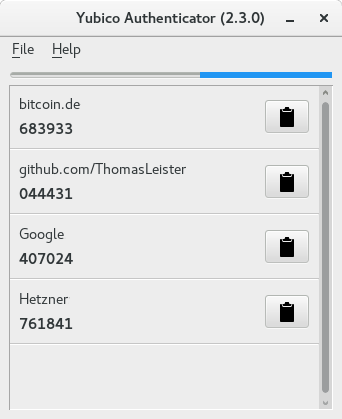

Der Yubico Authenticator für den Desktop

Wer kein NFC fähiges Android-Smartphone hat oder viel über Desktop-Rechner arbeitet, kann auf den Yubico Authenticator für Desktops zurückgreifen. Dieser ist für Linux, Windows und MacOS verfügbar. (Unter Arch Linux: Paket yubico-yubioath-desktop im AUR). Kommuniziert wird via USB. Da die älteren und einfacheren Yubikey-Modelle „FIDO U2F“, “ Edge“ und „Edge-n“ sowie „Standard“ sich nicht als CCID Smartcard ausgeben können, können diese pro Slot nur einen TOTP-Generator beherbergen. Welche Slots TOTP-Generatoren beinhalten, musst zuvor in den Einstellungen festgelegt werden. Alle anderen Modelle (Neo, Neo-n, Und Yubikey 4, Yubikey 4 nano | CCID-fähig) unterstützen mehrere TOTP-Partnerschaften auf einmal, die nicht von Slots abhängig sind. Hierfür muss die Anwendung nicht konfiguriert werden.

Der Yubico-Authenticator für Desktops unterstützt sogar das Hinzufügen von neuen TOTP-Partnerschaften über QR-Codes. Dazu muss der QR-Code nur über den Bildschirm sichtbar sein. Der Authenticator erstellt bei der Einrichtung einen Screenshot und liest daraus den QR-Code ab. Bequemer geht nicht.

Und wie viele TOTP Codes gleichzeitig gehen auf so einen yubi key? Ist das begrenzt?

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Aus dem Yubikey FAQ (https://www.yubico.com/support/faq/): „How many credentials can I store with Yubico Authenticator?“

„On the YubiKey 4 and YubiKey 4 Nano, there are two “configuration slots” on each key. You can program each slot with a single credential, such as one for OTP and one for Challenge-Response (such as for Microsoft Windows or Mac OS X account login) or static password. You can configure the YubiKey as a smart card (PIV) and program the YubiKey for touch-to-sign. You can store up to 32 OATH credentials (TOTP or HOTP) on the YubiKey and access them using the Yubico Authenticator companion application. In addition, you can have an unlimited number of U2F credentials on these YubiKeys.

On the YubiKey NEO and YubiKey NEO-n, there are two “configuration slots” on each key. You can program each slot with a single credential, such as one for OTP and one for Challenge-Response (such as for Microsoft Windows or Mac OS X account login) or static password. You can also configure the YubiKey as a smart card (PIV). You can store up to 28 OATH credentials (TOTP or HOTP) on the YubiKey and access them using the Yubico Authenticator companion application. In addition, you can have an unlimited number of U2F credentials on these YubiKeys.

YubiKey Edge/Edge-n or YubiKey Standard/Nano, there are two “configuration slots” on each key. You can program each slot with a single credential, such as one for OTP and one for Challenge-Response (such as for Microsoft Windows or Mac OS X account login) or static password. On a YubiKey Edge/Edge-n or YubiKey Standard/Nano, the Yubico Authenticator companion application can store two (2) OATH-TOTP credentials (one in each configuration slot), as long as no other credentials are stored in those slots.“

Also würden auf den 4er schon einige drauf passen. Benutzt du deinen yubi key noch für was anderes? 2 slots erscheint mir ja wenig.

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Mein Yubikey Neo hat auf dem 1. Slot Yubico OTP aktiv (das nutze ich aktuell nicht, lasse ich aber drauf. Einmal gelöscht, kann man den Service nämlich nicht wiederherstellen). Im Zweiten Slot ist Challenge-Response mit HMAC-SHA1 aktiv. Das nutze ich teilweise für die Anmeldung am Rechner.

Ansonsten nutze ich noch TOTP, welches aber beim Yubikey Neo und Yubikey 4 nicht von Slots abhängig ist (das ist nur bei den älteren / günstigeren Modellen der Fall), weil die neuen Modelle als Smartcard arbeiten können. Insofern komme ich mit zwei Slots ganz gut aus.

LG Thomas

Cool. Danke für die ganzen Infos.

hello is it posible to use the Yubico Authenticator App for android with a usb adapter and the yubikey 4?

https://legacy.thomas-leister.de/ueber-mich-und-blog/

Hi, no, I guess not.