Die meisten Webdienste, die eine Zwei-Faktor-Authentifizierung anbieten, unterstützen das TOTP (Time-based one time password) -Verfahren. Dabei bleiben die Codes nur eine gewisse Zeit lang gültig und ändern sich ständig. Zugriff auf die Codes bekommt man bei den Yubikeys nur über eine dritte Software, die mit dem Yubikey kommuniziert. Das liegt daran, dass der Yubikey keine eigenständige Code-Berechnung ausführen kann, weil ihm für eine eigene Systemuhr die notwendige Energieversorgung fehlt. Die Berechnung des Codes geschieht immer im Yubikey selbst – die geheimen Schlüssel verlassen also niemals den Yubikey. Die Clientprogramme liefern dem Yubikey nur die Systemzeit, holen die fertig generierten Einmalcodes ab und zeigen sie an. „Yubikey Authenticator“ heißt der TOTP Client für den Yubikey, den es für Android, Linux, Windows und MacOS gibt.

TOTP mit Yubikey auf Smartphone und Desktop

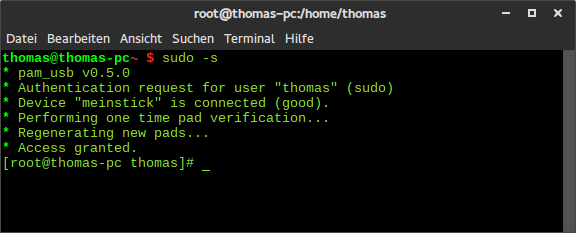

Linux Anmeldung über einen USB Stick als „Schlüssel“ zum Computer

Über das PAM USB Modul kann die Anmeldung am Linux-Computer entweder bequemer oder sicherer gestaltet werden: Bequemer, wenn ein USB-Stick als real existierender „Schlüssel“ zur Anmeldung genügen soll, sicherer, indem neben einem Passwort auch der Besitz eines bestimmten Sticks nachgewiesen werden muss. Die Authentifizierung funktioniert systemweit – also wohl auf dem Anmeldebildschirm als auch in der Konsole z.B. beim Einsatz von „sudo“.

SSH Anmeldung über privaten Schlüssel und Passwortauthentifizierung abschalten

Standardmäßig meldet man sich mit Benutzername und Passwort via SSH an einem Server an. Sobald man aber mehrere Server verwaltet, wird es lästig, ständig Passwörter aus dem Passwort-Safe zu kramen und einzugeben. Es gibt neben der Authentifizierung via Passwort noch eine andere Möglichkeit: Die Anmeldung über einen private key.