Das Let’s Encrypt Projekt (hinter dem unter anderem Mozilla, Facebook und Cisco als Sponsoren stecken) ist gestern in den Public Beta Betrieb übergegangen. Von nun an können nach belieben kostenlose TLS (aka SSL)-Zertifikate für die eigenen Domains erstellt werden. Für den Erhalt eines Zertifikats sind nur wenige, einfache Schritte erforderlich, die ich im Folgenden erkläre:

Anleitung für Let’s Encrypt: Kostenlose TLS Zertifikate für alle

Nginx Access Logs: IP-Adressen entfernen oder Logs abschalten

Nachdem ich zu dem Thema schon einen Beitrag für den Apache Webserver veröffentlicht und meinen Server heute Nacht auf Nginx umgestellt habe, darf natürlich auch die Umstellung für Nginx nicht fehlen ;)

Wie ich im Beitrag zum Apache Webserver schon erwähnt habe, ist laut TMG (=> TMG §15) das Speichern von IP-Adressen über den Webserver nicht zulässig, außer es ist zwingend Notwendig, um dem Benutzer einen Dienst anbieten zu können. Die Ausnahme trifft bei meinem Blog (und den meisten anderen) aber nicht zu, sodass ich gesetzlich verpflichtet bin, die IP-Adressen meiner Besucher aus den Logfiles zu entfernen.

Datenschutz: Apache Logfiles anonymisieren oder abschalten

Nach deutschem Recht dürfen Webserver keine IP-Adressen abspeichern – Es sei denn, es ist z.B. aus geschäftlichen oder technischen Gründen zwingend notwendig. (=> TMG §15)

Das gilt sowohl für die Kommentarfunktion z.B. in WordPress als auch für die Logfiles, die von Apache angelegt werden. Die meisten Apachen sind leider falsch eingestellt und werden den Datenschutzgesetzen damit nicht gerecht. Mit ein paar Zeilen Konfiguration kann man die Logfiles seines Webservers aber anonymisieren oder sogar ganz abschalten.

Apache Reverse Proxy (auch mit SSL Support zum Zielserver) einrichten

Ein Apache Webserver kann durch wenige Zeilen zusätzlicher Konfiguration als Proxy vor einem anderen Webserver dienen. Das kann man sich z.B. bei Serverumzügen zunutze machen. Solange die neue Server-IP zu einer Domain noch nicht durch das DNS an alle Clients verteilt wurde, kann man die Besucher einfach am alten Server abfangen und den Server anweisen, die Webseiten aber vom neuen Server abzuholen und sie den Besuchern dann zu präsentieren. Der alte Webserver gibt die Dokumente dann nicht mehr direkt an den Besucher aus, sondern ist nur noch die Vermittlungsstelle zwischen dem Benutzer und dem neuen Server.

Apache2: SSL-verschlüsselte Verbindungen ermöglichen (Ubuntu 14.04)

Seit dem Bekanntwerden der flächendeckenden, verdachtslosen Überwachung durch die NSA und andere Geheimdienste gewinnt Verschlüsselung im Internet an Bedeutung. Vor allem die Kommunikation zwischen Browser und Webserver wird verstärkt gesichert, um privates privat zu halten. Eine solche SSL-Verschlüsselung kann auch für den eigenen Apache Server eingerichtet werden. Benötigt wird dafür das Apache Modul „ssl“:

Apache2: PHP und MySQL Server installieren unter Ubuntu 14.04

PHP und MySQL machen einen einfachen Webserver bereits für sehr viele Webanwendungen fit, wie z.B. Forensoftware (PhpBB, MyBB), Blogsoftware (WordPress), die OwnCloud Software oder RSS-Reader (TinyTinyRSS). Aufbauend auf meiner Anleitung zur Installation des Apache Webservers und der Konfiguration der VirtualHosts wird hier gezeigt wie PHP und MySQL installiert und mit Apache verbunden werden.

Apache2 Installation und VirtualHost Konfiguration unter Ubuntu 14.04

Obwohl der Apache Webserver immer stärkere Konkurrenz z.B. von Nginx („Engine X“) bekommt, ist er nach wie vor der beliebteste Webserver für Linux. Das liegt nicht zuletzt an der einfachen Konfiguration. In kürzester Zeit kann ein Webserver inklusive PHP und MySQL auf die Beine gestellt werden – somit eignet sich Apache besonders für Einsteiger, die den Webserver beispielsweise für ihre ersten Versuche mit PHP benötigen.

In einer kleinen Serie will ich erklären, wie ihr Schritt für Schritt zu einem funktionierenden Webserver mit allen möglichen Erweiterungen wie PHP, MySQL und SSL kommt. Die Serie beginne hier – bei der Grundlegenden Konfiguration von Apache und der Einrichtung von VirtualHosts.

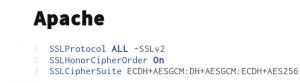

Für alle, die ihr SSL am Webserver noch härten wollen …

Dieser Blogpost zeigt euch, wie ihr euer SSL härtet und gleichzeitig Kompatibilität zu älterer Software wahrt: Hardening Your Web Server’s SSL Ciphers

Auf diese Cipherkette setze ich schon ein paar Wochen. Anleitungen zum Einrichten mit Apache und Nginx sind mit dabei.